Montar y desmontar unidades de red en una máquina normal y corriente, con usuarios, sin tener que subir a los usuarios a nivel wheel o sudoer o administrador no debería ser un dolor de cabeza.

Pero lo es.

La idea de que yo, como usuario, pueda montar con los privilegios que yo quiera

Si fuera tan fácil y simple, como hacerlo desde dolphin, o files, o desde donde sea, no habría que recurrir a la línea de comandos, pero en este caso, es necesario, puesto que por defecto, no es muy viable.

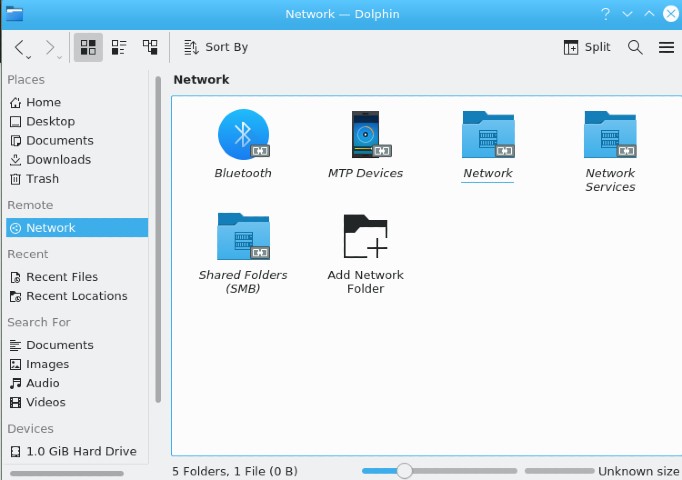

La cosa empieza así, con un acceso desde el navegador de ficheros a la NAS.

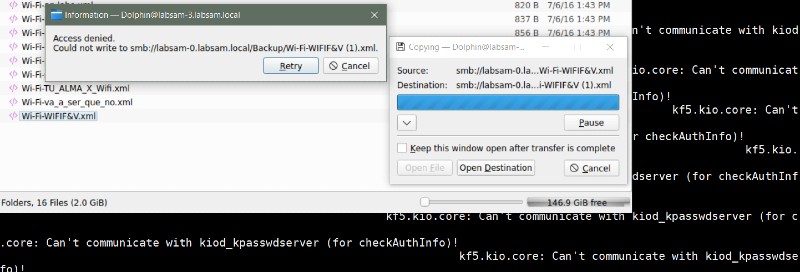

En principio, todo correcto, pero ¿Podemos escribir?

No, parece que no. Y encima da un montón de errores por debajo sobre el acceso a un módulo que en teoría no se debe acceder, es propiedad de otro nivel de seguridad.

Es que ni siquiera me permite mapeando en formato UNC.

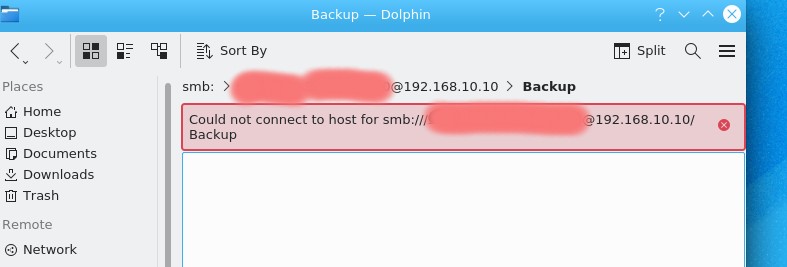

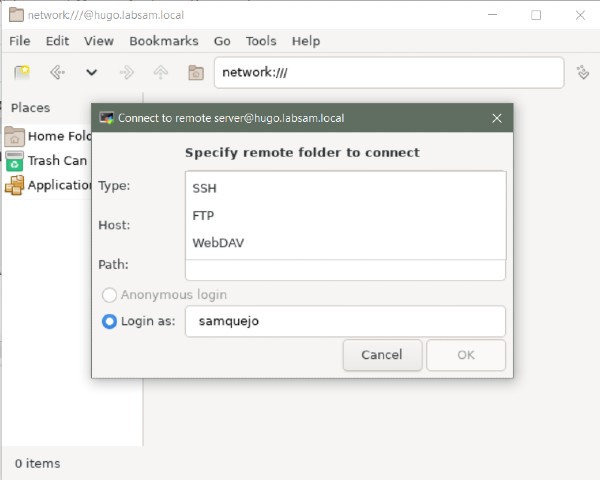

Todo eso era Dolphin, pero ¿con pcmanfm?

Vale, lo sospechaba. Pasa lo mismo, y ni siquiera deja mapear como smb a pesar de tener los módulos. Lo mismo pasa con thunar.

Pero vale ya de protestar. Vamos a hacer cosas en serio, y en serie

Lo primero, lo más importante, debería considerar que un mapeo de una unidad se quede en el usuario. También, que el usuario no debería preocuparse en tener que recuperar el mapeo cada vez.

Pues entonces, y partiendo de esto, vamos a trabajar.

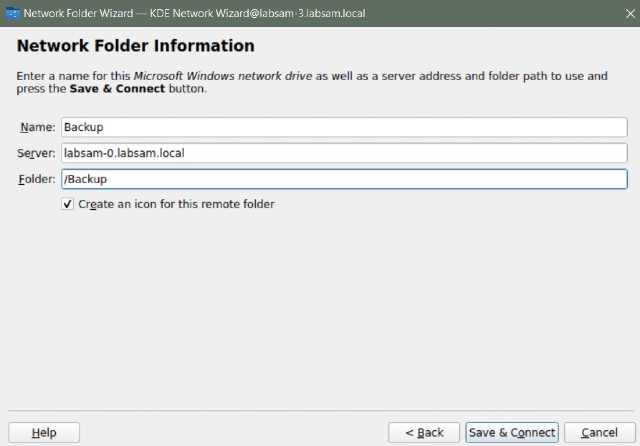

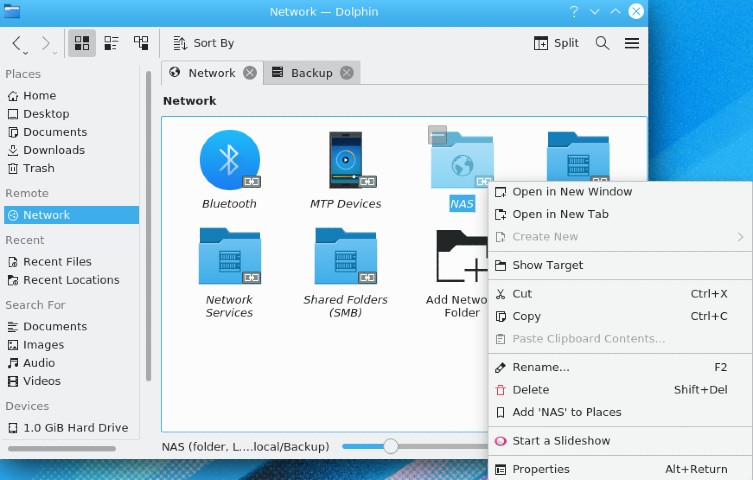

En dolphin, vamos al panel de remoto, en el ícono de red:

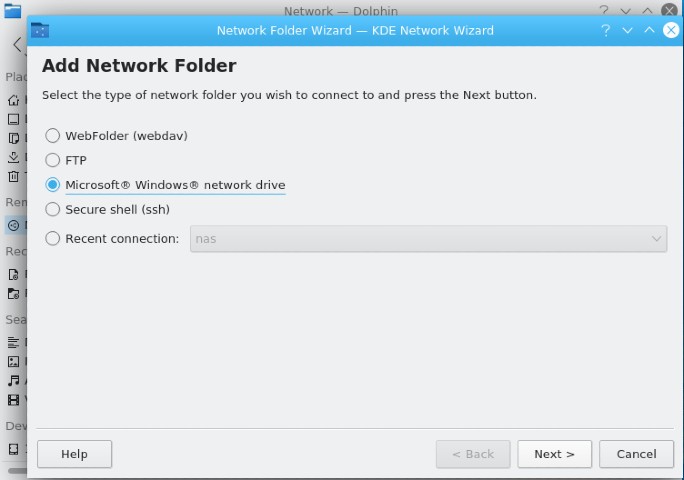

Una vez ahí, añadimos carpeta de red, lo que nos mostrará el asistente de nuevo.

Al tratarse de mi nas, y como lo tengo compartido por samba por compatibilidad con otros dispositivos, aquí se llama Unidad de red de Microsoft Windows, aunque en realidad en la NAS se esté ejecutando un linux modificado. Paradojas.

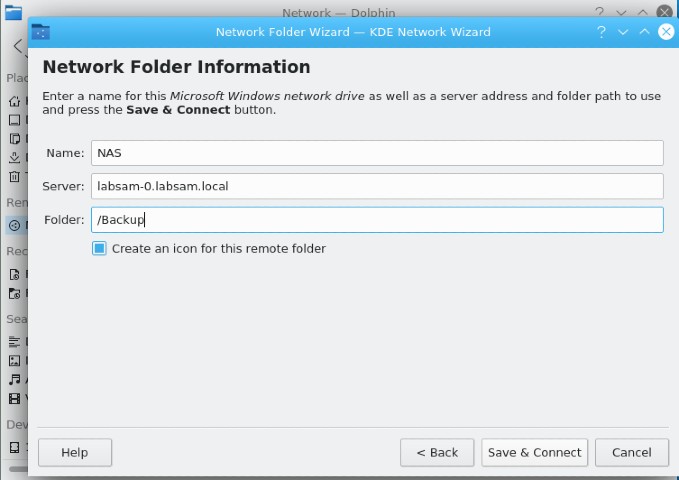

Los datos son bastante autoexplicativos, si leemos, claro.

Un nombre, un servidor y una carpeta compartida.

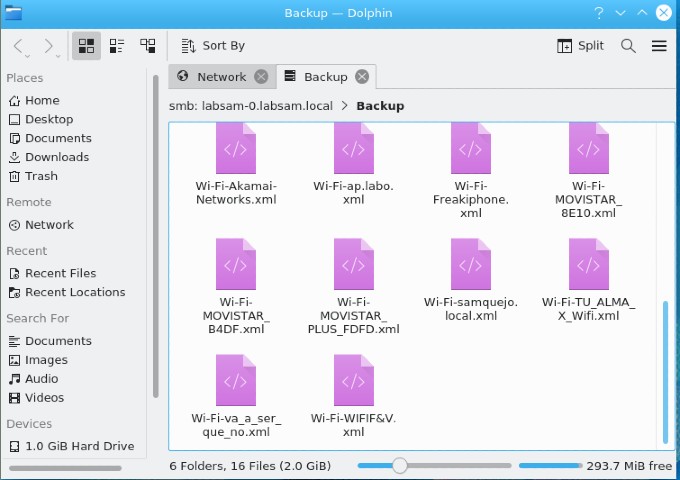

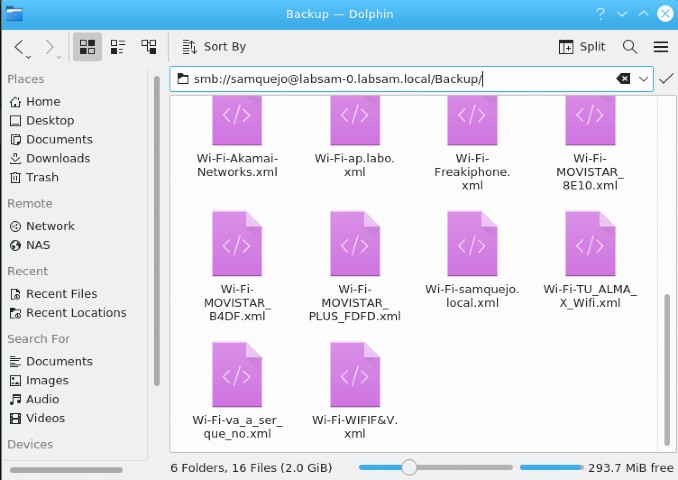

Bien, ahí lo vemos. Logado y accediendo, en solo lectura, claro está.

Si tenemos un usuario que amplíe esos parámetros, necesitaremos hacer lo siguiente:

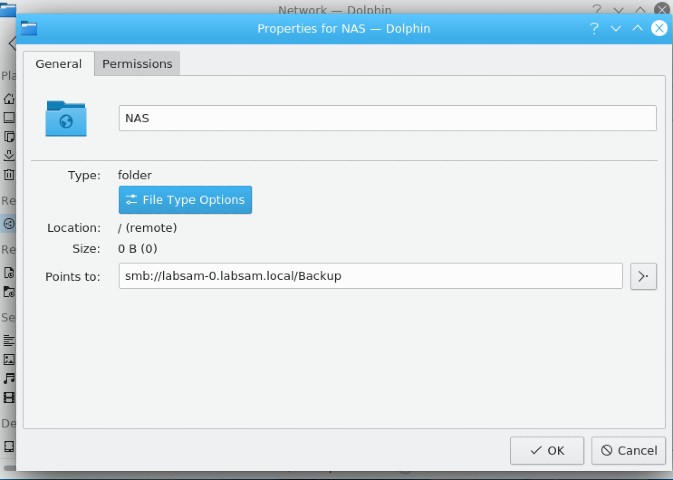

Sobre el icono que se ha creado, en este caso NAS, botón derecho, propiedades y…

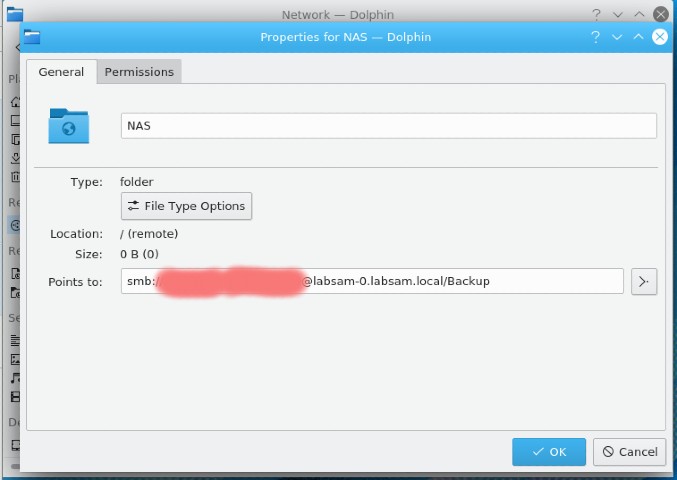

Modificamos la ruta UNC que aparece en el campo “apuntar a…”

Esta modificación tendrá que ser la ruta con el siguiente formato:

protocolo://usuario:password@servidor/ruta

O bien, más ajustado a nuestro caso:

smb://usuario:contraseñachunga@nas/material

Y ya estaría.

A la izquierda, debajo del icono de red, he añadido el icono creado con el acceso y las credenciales. Mejor accesibilidad bajo demanda, imposible.

Creo que es suficiente para ilustrar una configuración mal documentada

Y claro, un último detalle.

Todo esto queda en el perfil. No se muy bien en que fichero, algún dotfile seguro, pero puede que también quede almacenado bien en el anillo de claves, como he dicho, de poco a nada y lo poco, mal documentado.

¿A donde voy con esto?

Pues que no os dejéis el terminal desbloqueado. Hay que bloquear siempre que estemos lejos del equipo donde hemos iniciado sesión.

Hasta la próxima.

YoVirtualizador en formato podcast. Ahora también en Sospechosos Habituales: https://feedpress.me/sospechososhabituales

Y sin más, os dejo los enlaces:

Web: https://www.yovirtualizador.com

Grupo de telegram: https://t.me/grupovirtualizador

Podcast: https://www.ivoox.com/podcast-yovirtualizador_fg_f1563806_filtro_1.xml

Canal de youtube: https://www.youtube.com/channel/UC0R70cABSsmC6TFyXth0qPg

Enlace de afiliados de amazon: https://amzn.to/3gX3HmK

Enlace de referidos de la Asociación Podcast: https://www.asociacionpodcast.es/registrarse/socio/?coupon=SB6A70